Ich liebe diese Berichte…

Letzten Dienstag kam mal wieder eine dieser Akte 20.10 – Sendungen, die ja über alles Mögliche und Unmögliche berichtet. Ich muss ja ehrlich gestehen, dass ich mir auch manchmal ganz gerne diese Klatschmagazine (und ja, ich schmeiße Akte 20.10 auch in diese Kategorie) anschaue, wobei ich mal behaupten würde, dass ich das schon recht gut einsortieren kann, wie ich solche Berichte zu bewerten habe.

Letzten Dienstag kam mal wieder eine dieser Akte 20.10 – Sendungen, die ja über alles Mögliche und Unmögliche berichtet. Ich muss ja ehrlich gestehen, dass ich mir auch manchmal ganz gerne diese Klatschmagazine (und ja, ich schmeiße Akte 20.10 auch in diese Kategorie) anschaue, wobei ich mal behaupten würde, dass ich das schon recht gut einsortieren kann, wie ich solche Berichte zu bewerten habe.

Die Sendung am Dienstag habe ich aber nicht gesehen und gestern (also einen Tag später) spricht mich dann doch mein Nachbar an und fragt mich, ob ich das gesehen hätte. Sie hätten dort einen Bericht gehabt, wo wieder einmal Leute von der Film- und Musikindustrie abgemahnt wurden, da sie sich Filme und Musik illegal runtergeladen hätten. Da sie es nicht gewesen seien, hätte es in dem Bericht geheißen, dass die Angreifer die IP-Adresse gefälscht hätten.

Ich habe mich die ganze Zeit gefragt, wie man denn die IP fälschen kann…. und bin da auch nicht wirklich hinter gekommen.

Ich habe mir mittlerweile die Sendung beziehungsweise den entsprechenden Bericht mal im Netz als Stream angeschaut und ich zitiere jetzt mal Herrn Meyer und den Sprecher der Sendung:

Sprecher: VORSICHT: IP-Adressen-Fälscher

Herr Meyer: Das Geheimnis der IP-Falle.

In dem Bericht wurde dann erzählt, dass es wohl mehrere Fälle gebe, wo zwielichtige Anwälte Familien anschreiben würden und 5-stellige Beträge fordern würden, da sie illegal Musik und/oder Filme aus dem Netz geladen hätten. Was die beschuldigten Personen natürlich nicht gemacht hätten und was sie sich auch nicht erklären könnten. Im Grunde wurde innerhalb der Sendung nicht wirklich erklärt, wie das genau funktionieren soll, man hat halt nur irgendein DeineTube-Video gezeigt, wo angeblich schon ein Kind gezeigt hätte, wie man seine IP fälscht. Schon mal vorab … das Wort IP-Fälschung ist bei der Methode aus dem DeineTube-Video vielleicht ein wenig hochgegriffen. Wenn ich das richtig gesehen habe, dann hat das Kiddy nicht die IP-Adresse „gefälscht“, sondern ist einfach durch einen Proxy-Server gelaufen, um hier eine andere IP zu bekommen. Doch dazu später mal ein wenig mehr. Vorab mal mein Verständnis, wie das überhaupt mit den IP-Adressen funktioniert. Möglichst einfach und simpel erklärt…

Wie bekomme ich eine IP-Adresse und was ist das überhaupt?

Eine IP-Adresse (lang Internet Protocol Adresse) kann man sich wie eine temporäre Hausnummer vorstellen. Ganz einfach ausgedrückt bekommt im Grunde jedes Gerät, das sich mit dem Internet verbindet eine IP-Adresse zugewiesen. Hintergrund hierzu ist, dass das Internet quasi wissen muss, wo es die Daten hinschicken kann. Wenn ich also eine Anfrage an Google schicke, dann muss Google ja wissen, wo es die Antworten hinsenden soll und genau dafür wird die IP-Adresse benutzt. Auch Google hat eine IP-Adresse und ist genau über diese IP-Adresse zu erreichen. Da man sich die IP-Adressen (eine Zahlenkombination aus 4 Oktetts, also z.b. 192.168.0.1) nur schlecht merken kann, gibt es quasi Adressbücher wo Namen den einzelnen IP-Adressen zugeordnet sind. Diese Adressbücher nennt man DNS-Server (Domain Name System Server) und hier ist vereinfacht eine Tabelle hinterlegt in der Namen und die zugehörigen IP-Adressen stehen, quasi würde so etwas wie folgt aussehen:

| Name | IP-Adresse |

| www.google.de | 209.85.149.99 |

| blog.andere-sichtweise.de | 62.75.161.223 |

| www.akte.de | 188.40.115.144 |

| <…usw.> | |

Damit es hier kein Chaos bei den IP-Adressen gibt und damit weltweit die IP-Adressen eindeutig sind, gibt es da quasi eine Registrierstelle für, die die Vergabe der IP-Adressen verwaltet. In der Regel haben Privatpersonen keine eigenen IP-Adressen, sondern der Provider bekommt die von der Registrierstelle zugeteilt, die er dann wieder weiter an seine Kunden gibt.

Muss ich mich jetzt selber um meine IP-Adresse kümmern?

Nein, muss man nicht. Jeder Internetprovider hat sich einen bestimmten Bereich/Block an IP-Adressen registriert und hat diesen Block bei der Registrierstelle hinterlegt. Genau aus diesem Pool an IP-Adressen schöpft der Provider und weißt einem Kunden jeweils eine spezifische IP-Adresse zu. Hierzu pflegt der Provider (automatisch) auch eine Tabelle, wo er einträgt welche IP-Adresse er wem zugewiesen hat. Hierzu benutzt er eine weitere Nummer, die weltweit eindeutig ist. Jedes netzwerkfähiges Gerät hat eine physikalische Adresse, die noch komplizierter ist, als es schon die IP-Adresse ist. Diese physikalische Adresse wird auch MAC-Adresse (Media-Access-Control-Adresse) genannt und sollte eigentlich weltweit eindeutig sein. Der Provider hat also eine Tabelle wo drin steht, welche IP-Adressen er noch nicht in Benutzung hat und welche er bereits an Kunden vergeben hat.

| MAC-Adresse | IP-Adresse |

| 6C-42-6D-C9-FD-EB | 89.245.96.220 |

| <free> | 89.245.96.221 |

| C3-ED-4D-C9-ED-EB | 89.245.96.222 |

| <free> | 89.245.96.223 |

| <free> | 89.245.96.224 |

| <…usw.> | |

(das ist zwar alles eine extrem vereinfachte Darstellung, aber es erklärt grob die Mechanismen)

Zusätzlich speichert der Provider noch wann er welche IP-Adresse vergeben hat und an wen (also welchen Kunden) er diese vergeben hat. Das ist später noch einmal wichtig. Wenn ich nun also eine Verbindung zu meinem Provider aufbaue und meine Benutzerdaten erfolgreich übermittelt habe, schaut der Provider eine seine Tabelle und vergibt mir eine IP-Adresse, die frei ist. So bin ich dann für das Internet sichtbar und erreichbar. Einen ähnlichen Mechanismus kann man auch daheim benutzen und seinen eigenen IP-Adressblock benutzen. Hierzu pflegt der Router daheim (meistens das Gerät, das die Verbindung zu Provider aufbaut) eine eigene Tabelle. Im privaten Bereich kann man nun entweder sagen, dass der Router einem eine freie IP-Adresse zuweisen soll oder man sagt dem Router welcher IP-Adresse man benutzen möchte. Im privaten Bereich mag es funktionieren, dass man seine IP-Adresse selber festlegt und diese dann in die Tabelle eintragen lässt, aber soweit ich weiß, erlaubt das nicht ein einziger Provider. Würde der Provider das zulassen, dann könnte das für ihn Probleme bedeuten, die er so nicht wirklich übersehen kann und die er auch nicht wirklich unter seiner Kontrolle hat. Folglich ist hier eine IP-Adress-Fälschung schon mal nicht möglich!

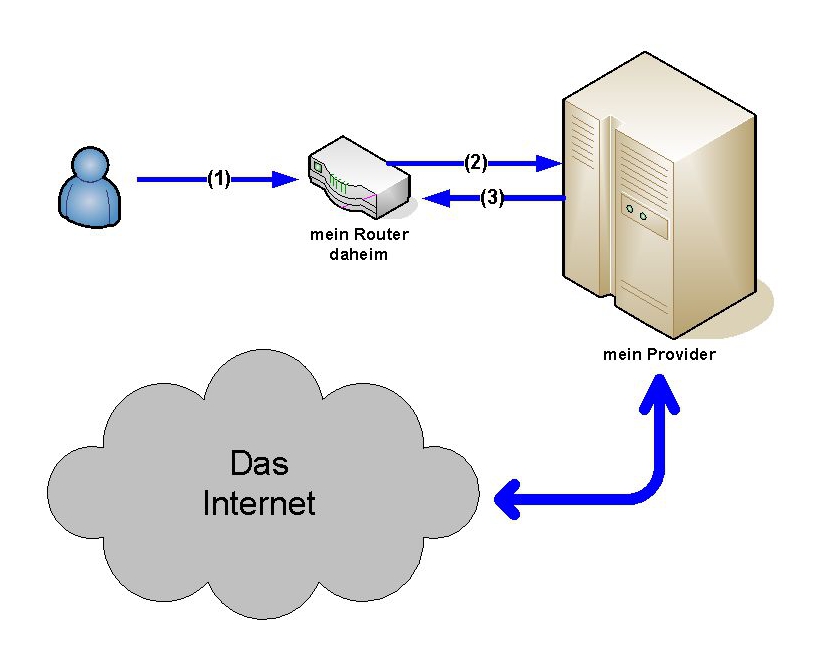

Der Ablauf würde also im Grunde wie folgt aussehen:

(1) Ich will eine Internet-Verbindung aufbauen und frage bei meinem Router nach

(2) der Router meldet sich mit meinen Benutzerdaten beim Provider und fragt nach einer IP-Adresse

(3) (a) der Provider prüft die Benutzerdaten und wenn die korrekt sind, schaut er nach einer freien IP-Adresse in seiner Tabelle

(3) (b) er trägt in seiner Tabelle ein, welche IP er vergeben hat

(3) (c) er meldet die IP-Adresse an den Router

Was ist dann ein Proxy-Server?

Vereinfacht ausgedrückt ist ein Proxy-Server einer zusätzliche IP-Nachschlage-Tabelle. Der Proxy macht zwar noch einiges mehr, aber ein Punkt eines Proxy-Servers ist, dass er eine eigene Tabelle verwaltet. In dieser Tabelle sind nun keine physikalischen MAC-Adressen mehr hinterlegt sondern er übersetzt eine IP-Adresse auf eine andere IP-Adresse. Alle Anfrage, die man nun an das Internet stellt, gehen in erster Instanz durch diesen Proxy-Server. Er leitet sowohl die Anfragen als auch die Antworten dann entsprechend seine Tabelle weiter. Es würde hier zu weit führen die komplette Funktion und die Idee hinter einem Proxy-Server zu erklären, aber für diesen Artikel hier reicht, wenn man weiß, dass er seine eigene Tabelle verwaltet. Ich muss mir jetzt also nur im Netz einen freien Proxy-Server suchen, den ich benutzen darf und schon kann ich eine neue IP-Adresse bekommen. Das ist aber nur indirekt ein „fälschen“ einer IP-Adresse, denn die IP-Adressen, die der Proxy-Server benutzt, werden auch kein zweites Mal vergeben und es wird nicht möglich sein, dass man eine IP-Adresse aus dem Pool eines anderen Providers bekommt. Bedeutet also, dass das DeineTube-Video für den akte-bullshit-Bericht vollkommen irrelevant ist!

Wie kann man mich dann attackieren und meine IP benutzen?

Was ist eine Man-in-the-Middle-Attacke?

akte-bullshit ist ja auch hingegangen und hat einen vermeintlichen IT-Fachmann dazu befragt und der hat dann ein tolles Schlagwort in den Raum geworfen „Man-in-the-Middle Angriff“. Gut, der Fachmann hat natürlich Recht… es gibt in der Tat sogenannte Man-in-the-Middle-Angriffe, aber what the hell hat das denn mit diesem Thema hier zu tun??? Mal kurz zur Erklärung, was das überhaupt ist (also wieder sehr vereinfacht…. eine genaue Beschreibung oder zumindest eine ausführlichere Beschreibung findet ihr auch bei Wiki).

Bei dem Man-in-the-Middle (dt. Mann in der Mitte) Angriff setzt sich bildlich gesprochen ein Angreifer zwischen meinen Router und meinem Internet-Provider. Er kann nun die Anfragen und Antworten mitlesen und ggf. auch Anfragen verändern und so umleiten. Das könnte dann wie folgt aussehen:

Eigentlich ist hier die Idee dieses Angriffes a.) den gesamten Netzwerkverkehr abzuhören und mitzulesen, um z.B. Passwörter zu erhalten und/oder b.) den Netzwerkverkehr ggf. auf eine andere Seite umzuleiten. Solche Angriffe werden meiner Meinung nach oftmals benutzt, um z.B. Angriffe auf Online-Banking zu verüben. Ich habe aber noch nicht mitbekommen, das man das benutzt um IP-Adressen zu fälschen!?

Wie kann denn eine Man-in-the-Middle-Attacke gemacht werden?

Tja… da haben wir auch schon das Ursprungsproblem des akte-bullshit Berichtes…. das geht nicht ohne das der Angreifer mehr oder minder Zugriff auf mein Netzwerk hat. Hier mal die Möglichkeiten:

- der Angreifer befindet sich im selben LAN wie der Angegriffene (sei es via Kabel- oder via WLAN-Verbindung)

- der Angreifer täuscht vor der richtige WLAN Access Point zu sein und ersetzt somit quasi den eigenen Router

- der Angreifer manipuliert den Router

- der Angreifer manipuliert die DNS-Tabellen

Bis auf den letzten Punkt muss der Angreifer also irgendwie Zugriff auf mein Netz bzw. meine Internetverbindung haben und beim letzten Punkt müsste der Angreifer quasi direkt den Provider attackieren. Zusammenfassend ist also nicht die Man-in-the-Middle Attacke das Problem, sondern die Unsicherheit des eignen Netzes. Außerdem… hier wird keine IP gefälscht… also auch bullshit für den Bericht!

Was ist denn nun das Problem und wieso bekomme ich ein Schreiben vom Rechtsanwalt?

Tja, das ist eine wirklich gute Frage, die sich vermutlich nicht so laienhaft erklären lässt. Wie kommen denn überhaupt die Rechtsanwälte der Film- und Musikindustrie an meine postalische Adresse? Das ist einfach… sie schauen im Grunde, in den einschlägigen Tauschbörsen nach, wer da etwas runterlädt und somit auch im Gegenzug anbietet. Da ja jede Anfrage und Antwort mit einer IP-Adresse versehen ist, schauen sie nach unter welcher IP-Adresse dieser Datenverkehr protokolliert wurde. Nun fragen sie bei der Registrierstelle für IP-Adressen nach wem diese IP-Adresse gehört. Die Registrierstelle sagt dann z.B. das die IP zu einem Block des Providers ABC gehört, der seinen Sitz in Deutschland hat. Nun wendet sich der Rechtsanwalt an das zuständige Gericht und erbittet eine richterliche Verfügung auf die Herausgabe der postalischen Adressdaten durch den Provider ABC. Der Provider schaut in seine Tabelle nach und kann dann anhand der IP und der Uhrzeit sagen, wem er diese IP zugeteilt hatte. (so das ganze mal extrem vereinfacht dargestellt)

Und hier haben wir auch schon das erste Problem… Zeitstempel im Internet sind immer etwas kritisches. Da wären auf der einen Seite die unterschiedlichsten Zeitzonen, die es weltweit gibt und zusätzlich gibt es auch noch das Problem mit der Zeitsynchronisation. Ich weiß zwar, dass Provider ein gewisses Stratum (die hierarchische Entfernung eines Zeitservers von der Zeitquelle (Atomuhr etc.)) erfüllen müssen, aber ich wage doch mal stark zu bezweifeln, dass das auch für die Tauschbörsen gilt. Die Gefahr, dass hier eine „falsche Uhrzeit“ genannt wird ist also durchaus real und schon kann man nicht mehr wirklich sagen, ob der vom Provider gelieferte Benutzer wirklich der richtige ist. Ich finde es gelinde gesagt auch wirklich erbärmlich, dass sich die deutsche Justiz auf irgendwelche Angaben verlässt, die sie weder versteht noch nachvollziehen kann.

Und noch einmal zurück zum akte-bullshit-Bericht

Ich zitiere noch mal Herrn Meyer am Ende des Beitrages:

Diese Informationen können für sie Gold wert sein, wenn sie sich gegen teure Abmahnung wehren wollen.

Diese IP-Adressen-Klaumasche ließe sich nämlich entschärfen. Richter müssten lediglich verlangen das für die gerichtsfeste Identifizierung einer IP-Adresse auch diese MAC-Adresse zu nennen ist. Die wird nicht mit übertragen. Ist also authentisch, wenn Kläger sie nennen können. Also die Richter sind gefragt.

Ja nee is klar … soviel Bullshit in so einem kurzen Statement. Direkt mal zum ersten Satz … wie ich oben beschrieben habe, ist dieser Bericht eigentlich absoluter Dummfug und hat nur bedingt etwas damit zu tun, dass ich hier selber Opfer bin. Es scheint zwar in der Tat so zu sein, dass man selber betrogen/missbraucht wurde, aber die Argumentationskette ist schlichtweg falsch. Sollte ich diese Informationen für einen Einspruch benutzen und gerate an einen einigermaßen fachkundigen Gegner, dann habe ich schon verloren. Dann zum Wort „Ip-Adressen-Klaumasche“ … hier werden keine IP-Adressen geklaut! Das ist absolut irreführend und entspricht nicht der Wahrheit! Zumindest nicht anhand der Tatsachen, die in dem Bericht dargestellt wurden. Möglich, das es so etwas gibt, aber das wäre erst einmal noch zu beweisen.

Dann noch zur „Mac-Adresse muss genannt werden“. *lach* … ja genau … wie Herr Meyer schon richtig sagt „die wird nicht mit übermittelt“, wie soll sie ein potentieller Kläger denn dann nennen? mein Internetprovider sollte die MAC-Adresse meines Routers zwar kennen, aber der wird die sicherlich nicht weiter an das Netz geben. Und sollte der Kläger die MAC-Adresse beim Internetprovider erfragen können, dann hätte das auch keine Sicherheit mehr, denn die Zeitsynchronisationsproblematik würde ja bestehen bleiben.

Und noch eine Anmerkung zur MAC-Adresse … es gibt im übrigen Programme, wo ich meine MAC-Adresse verändern kann und sogar einige Router erlauben es mittlerweile, dass ich meine MAC-Adresse händisch einstelle … wo also soll hier die Sicherheit liegen?

Mein Fazit zum Beitrag

Ich könnte das Kotzen kriegen! Ich mache mal eine kurze Zusammenfassung:

- es wird Halbwissen verbreitet

- es werden Unwahrheiten verbreitet

- es werden unsinnige Forderungen gestellt

- es wird einfach nur Panik gemacht

Liebes akte-bullshit Team… ich würde euch wirklich nahe legen euch vielleicht mal ein wenig schlauer zu machen bevor ihr einen solchen Bericht ausstrahlt. Es ist schon klar, dass man nur mit reißerischen Berichten das Publikum bannen kann, aber da ihr euch ja selber auf die Fahne schreibt „Report kämpfen für sie“ sollten die Berichte vielleicht wenigstens den Tatsachen entsprechen. Und noch eins … im Bericht wurde eine Familie genannt, wo bis auf den Sohn zum genannten Zeitpunkt niemand daheim gewesen sei und man es so gar nicht gewesen sein könnte. Der Sohn sei Informatik-Student und er schwöre, dass er es nicht war. Oh man… das bestätigt irgendwie wieder meine Meinung von einem Studium… wenn noch nicht mal der Herr „Informatik-Student“ den Bullshit hier sieht. :doh_tb:

Last 10 Comments